Why smart contracts still fail, even when the code “looks fine”

Smart contracts продаются как «код — это закон», но на практике закон часто пишет неопытный разработчик под дедлайном и без нормального ревью. Ошибки здесь стоят дорого: код нельзя просто так исправить, как веб‑приложение, а каждая опечатка превращается в потенциальную дыру в балансе. По данным Chainalysis, только в 2023 году из‑за уязвимостей в смарт‑контрактах было украдено более $1,1 млрд. Проблема не только в сложности EVM или Solidity, а в том, что многие команды впервые сталкиваются с неизменяемым продакшеном и недооценивают необходимость формальных процессов, smart contract audit services и моделирования угроз до деплоя.

—

Типичные причины провалов смарт‑контрактов

Большинство фейлов не про «гениальных хакеров», а про банальные архитектурные ошибки. Разработчики переносят привычки из веб‑мира: линейные проверки, доверие к внешним данным, отсутствие fail‑safe логики. Добавьте к этому сложное взаимодействие контрактов друг с другом и с DeFi‑протоколами — и вы получаете огромную поверхность атаки. Даже если использовать популярные библиотеки, вроде OpenZeppelin, неправильная интеграция и кастомные надстройки легко ломают гарантии безопасности. Поэтому smart contract vulnerability assessment должен начинаться не с поиска экзотических багов, а с проверки фундаментальных инвариантов: кто владеет чем, кто может что заблокировать, куда в худшем случае утечёт ликвидность.

—

Частые ошибки новичков при работе со смарт‑контрактами

Новички чаще всего ошибаются не в синтаксисе, а в моделировании поведения контракта в реальной сети. Код тестируется «на идеальных данных», без учета front‑running, MEV‑ботов и враждебных контрактов. Разработчики полагаются на локальные тесты и один‑два happy‑path сценария, забывая о граничных значениях, экстремальных нагрузках и взаимодействиях с нестандартными токенами. Отсутствие угрозной модели приводит к тому, что простые сценарии, вроде «злоумышленник вызывает функцию тысячу раз подряд», даже не рассматриваются. Итог — контракты выходят в мейннет с хрупкой логикой, которая ломается при первом агрессивном использовании.

— Тесты покрывают только позитивные сценарии

— Никто не моделирует поведение злоумышленника

— Нет ревью со стороны независимых аудиторов

—

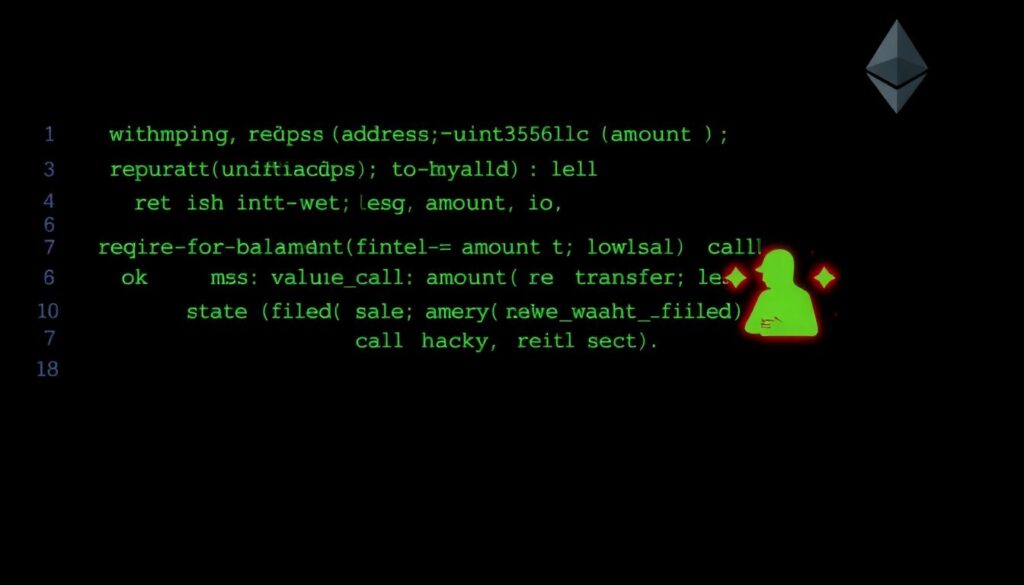

Классика жанра: reentrancy и логические гонки

Reentrancy‑атаки остаются учебниковым примером не просто так. DAO‑взлом 2016 года с ущербом более $60 млн показал, что комбинация внешних вызовов и неправильного порядка операций способна уничтожить «идею децентрализации» за несколько часов. Новички часто ставят внешние вызовы (transfer, call) до обновления состояния или балансов, полагаясь на «честное» поведение вызываемого контракта. В реальности же злоумышленник пишет контракт‑паразит, который в колбэке снова вызывает уязвимую функцию, выкачивая средства до тех пор, пока gas это позволяет. Проблема усугубляется тем, что визуально такой код может выглядеть логичным и даже проходить базовые юнит‑тесты.

—

Technical details: reentrancy

«`solidity

mapping(address => uint256) public balances;

function withdraw(uint256 amount) external {

require(balances[msg.sender] >= amount, «low balance»);

(bool ok, ) = msg.sender.call{value: amount}(«»);

require(ok, «transfer failed»);

balances[msg.sender] -= amount; // состояние обновляется слишком поздно

}

«`

Без использования шаблона Checks‑Effects‑Interactions или ReentrancyGuard злоумышленник может вызвать `withdraw` повторно в момент внешнего вызова, пока баланс ещё не уменьшен. Правильная последовательность — сначала обновить состояние или запереть функцию, и только потом делать внешние вызовы.

—

Переполнения, недоучет edge‑кейсов и арифметика

До появления встроенных проверок в Solidity 0.8 переполнения и underflow были источником десятков серьёзных инцидентов. Даже сегодня, когда арифметика по умолчанию безопасна, многие протоколы используют кастомные библиотеки или сложные формулы для расчёта курсов, комиссий и наград. Ошибка в порядке операций, округлении или масштабе (например, перепутали 18 и 6 знаков) может привести к раздаче избыточных токенов или блокировке части средств навсегда. Новички редко валидируют экономические инварианты под экстремальными значениями: максимальными депозитами, неожиданными ценами оракулов или нулевыми балансами пула.

—

Technical details: арифметические ловушки

«`solidity

// reward = stake * rate / 100

uint256 reward = userStake * rewardRate / 100;

«`

При больших значениях `userStake` и `rewardRate` произведение может выйти за пределы `uint256`, если использовать старые компиляторы без проверок. Даже с безопасной арифметикой возможны логические баги: неправильный порядок деления и умножения, игнорирование масштаба токена, отсутствие ограничения на `rewardRate`. Smart contract security best practices требуют не только проверок переполнений, но и формального описания ожидаемых диапазонов значений, с последующей верификацией в тестах и во время аудита.

—

Уязвимости управления доступом и владения

Ошибки в контроле доступа — ещё один фаворит среди инцидентов. Чаще всего это неправильно настроенные `onlyOwner`‑функции, забытые отладочные методы или использование `tx.origin` вместо `msg.sender` для проверки прав. В одном из кейсов децентрализованной биржи «админская» функция установки комиссии была оставлена публичной; злоумышленник установил 100% fee и начал выводить ликвидность, пока команда в панике пробовала заменить контракт. Такие провалы редко выглядят «хакерски изощрёнными», но при smart contract vulnerability assessment их обнаруживают снова и снова, потому что это чистая организационная халатность и отсутствие политики управления ключами.

—

Оракулы, манипулируемые цены и DeFi‑композиционность

Новички часто воспринимают оракулы как «истину в последней инстанции», не задумываясь о том, как именно формируется цена и насколько легко её исказить. Интеграция с одиночными DEX‑парами без усреднения или без использования проверенных решений вроде Chainlink уже приводила к инцидентам, где цена токена за минуты раздувалась в десятки раз, позволяя брать избыточный коллатераль или получать льготные займы. Учитывая, что современный DeFi — это сеть из сотен взаимосвязанных протоколов, одно неверное допущение про источник данных способно вызвать каскадный эффект по цепочке, особенно при флэш‑кредитах и сложных схемах арбитража.

—

Technical details: риски оракулов

«`solidity

function getPrice() public view returns (uint256) {

(uint112 reserve0, uint112 reserve1,) = pair.getReserves();

// простое соотношение резервов без усреднения и sanity-check

return uint256(reserve1) * 1e18 / uint256(reserve0);

}

«`

Контракт, который доверяет такой цене при низкой ликвидности в пуле, становится мишенью для флэш‑кредитных атак: злоумышленник временно двигает цену в пуле, вызывает уязвимый контракт, извлекает прибыль и откатывает состояние пула в одной транзакции. Smart contract audit services обычно отдельно проверяют схемы работы с оракулами и устойчивость к манипуляциям.

—

Как грамотно подходить к предотвращению сбоев

Надёжный смарт‑контракт — это не один раз просмотренная кодовая база, а целостный процесс. Он начинается с формулировки экономической модели и угроз, продолжается написанием минималистичного, хорошо документированного кода и завершается многоступенчатым тестированием и аудитом. Важно внедрить smart contract security best practices на ранних этапах: использовать проверенные библиотеки, избегать излишней сложности, закладывать возможность обновления через прокси или модульные паттерны. Ключевая идея — предполагать, что контракт обязательно попытаются сломать, а не надеяться на «честных пользователей» и маленькие суммы на старте.

— Минимизируйте площадь атаки: меньше функций, меньше ролей

— Используйте прокси‑паттерны, но с чётко ограниченными правами апгрейда

— Осознанно управляйте ключами: мультисиг, timelock, разделение полномочий

—

Роль аудита и независимой верификации

Даже опытным командам сложно увидеть собственные ошибки. Здесь вступают в игру профессиональные blockchain smart contract security companies, которые смотрят на протокол глазами атакующего. Глубокий аудит включает ручной анализ, автоматический поиск паттернов уязвимостей, моделирование экономических атак и проверку соответствия бизнес‑логики заявленной модели. Важно понимать: audit — не волшебный щит, а форма smart contract vulnerability assessment, которая снижает, но не обнуляет риск. Серьёзные проекты комбинируют несколько независимых аудитов, баунти‑программы и открытые ревью от сообщества, особенно перед запуском мейннета или крупным апгрейдом.

—

Technical details: что проверяют на аудите

На серьёзном аудите обычно анализируют:

— корректность инвариантов (сумма активов, невозможность «создать» токены из воздуха)

— устойчивость к реэнтранси, гонкам состояний, flash‑loan атакам

— управление доступом, апгрейдами и emergency‑механизмами

— безопасность интеграций: оракулы, токены с нестандартным поведением, сторонние протоколы

Компании, предлагающие smart contract audit services, часто дополняют отчёт рекомендациями по оптимизации gas и UX‑аспектов, поскольку неэффективная логика сама по себе может стать вектором отказа в обслуживании.

—

Smart contract bug remediation: что делать, когда уже поздно

Иногда уязвимость всплывает уже после деплоя, и тогда вступает в игру damage control. Если контракт не апгрейдируемый, а средства всё ещё не украдены, команда может попытаться временно заморозить функциональность через паузы в интерфейсе, координацию с крупными пользователями и биржами. В более продвинутых схемах используются emergency‑модули: timelock‑контроллеры, возможности миграции средств в новый контракт, сценарии «безопасной остановки». Некоторые компании предлагают smart contract bug remediation services: помощь в разработке патча, план миграции, взаимодействие с пользователями и, при необходимости, с правоохранительными органами. Чем раньше построена такая стратегия, тем меньше паники в момент инцидента.

—

Анти‑паттерны новичков при устранении багов

Под давлением времени команды часто усугубляют проблему. Самые опасные анти‑паттерны: молчание и попытка «починить тихо», деплой спешного фикса без полноценного ревью и отсутствие чёткой коммуникации с пользователями. Новички боятся признать ошибку и откладывают публичное заявление, давая злоумышленникам лишние часы. Другой типичный промах — миграция средств через плохо протестированные скрипты, что иногда приводит к частичной потере токенов или блокировке средств на промежуточных адресах. Более зрелый подход — заранее прописанный playbook: кто отвечает за теханализ, кто комментирует в публичном поле, какие механизмы заморозки активируются и в каком порядке.

—

Вывод: зрелый процесс важнее “идеального” кода

Большинство провалов смарт‑контрактов — результат системных просчётов, а не отсутствие таланта у разработчиков. Новички переоценивают значение одной финальной проверки и недооценивают важность процесса: пошагового внедрения smart contract security best practices, многоуровневого тестирования и независимого аудита. Надёжный протокол строится вокруг идеи «предполагаем взлом»: минимизируем доверие, ограничиваем права, готовим сценарии обновления и аварийной остановки, заранее планируем smart contract bug remediation services. В таком подходе даже обнаруженный постфактум баг не превращается в катастрофу, а становится управляемым риском, с которым экосистема может жить и развиваться.