Autonomous orchestration of digital identities on blockchains sounds like something out of a sci‑fi script, but it’s quietly becoming plumbing for the next version of the internet. In the last three years, identity went from “yet another login button” to a core piece of Web3, compliance, and user privacy.

Below is a practical, step‑by‑step guide: what this buzzword salad actually means, how it works, where the data from 2022–2024 points, and what to watch out for if you’re just starting.

—

1. Что вообще значит «autonomous orchestration» цифровой идентичности

Проще говоря:

– Digital identity — это совокупность утверждений о вас или вашем сервисе: кто вы, что вам разрешено, чем вы владеете.

– Blockchain — это распределённый реестр, который можно использовать как надёжный слой для проверки этих утверждений.

– Autonomous orchestration — это когда набор смарт‑контрактов, агентов и политик сам управляет жизненным циклом этих идентичностей без ручного администрирования.

Вместо классической модели “админ вносит правки в LDAP или OAuth‑сервер”, у вас цепочка действий:

1. Идентичность создаётся (wallet, DID, смарт‑контракт).

2. К ней привязываются атрибуты (возраст, KYC, права доступа).

3. Доступ даётся и отзывается автоматически по правилам.

4. Логи и доказательства хранятся в/рядом с блокчейном.

И всё это работает как платформа: от личных кошельков до enterprise blockchain identity orchestration для крупных компаний.

—

2. Почему это всплыло именно в 2022–2025 годах

2.1. Краткий срез статистики за последние 3 года

Важно: в Web3‑мире цифры быстро меняются, а методологии исследователей заметно различаются. Ниже — усреднённые оценки и диапазоны, основанные на открытых отчётах крупных аналитиков и отраслевых обзорах за 2022–2024 годы; точные значения могут отличаться в зависимости от источника.

За 2022–2024 годы произошло несколько заметных сдвигов:

– Количество проектов, использующих DIDs и verifiable credentials:

– По совокупности обзоров и GitHub‑активности, число публично отслеживаемых проектов выросло примерно с нескольких десятков в 2021–2022 до порядка 200–300 активных инициатив к концу 2024 года.

– Рынок решений для blockchain digital identity management solutions:

– В отраслевых прогнозах в 2022–2023 годах фигурировали оценки объёма рынка в районе нескольких сотен миллионов долларов.

– К 2024 году диапазон прогнозов к 2027–2028 году уже часто поднимался до нескольких миллиардов долларов — то есть речь идёт о кратном росте за 3–5 лет, а не о процентах.

– Инвестиции:

– По открытым данным платформ, отслеживающих стартапы, с 2022 по 2024 годы суммарно было профинансировано десятки компаний, которые прямо позиционируют себя в области децентрализованной цифровой идентичности; общий объём инвестиций оценивается в сотни миллионов долларов, хотя точные суммы варьируются.

– Корпоративные пилоты:

– Начиная с 2022 года крупные банки, телекомы и госорганизации регулярно запускают пилоты по цифровой идентичности на блокчейне; к 2024 году речь идёт уже не о единичных экспериментальных PoC, а о десятках пилотных внедрений по миру.

Главный вывод: за три года тема переехала из “слайдов для конференции” в зону, где реальные деньги и регуляторы начинают подключаться.

—

2.2. Что подталкивает рынок

Есть несколько очевидных драйверов:

– Невозможность бесконечно жить на паролях и SMS‑кодах.

– Давление регуляторов (GDPR, eIDAS 2.0, цифровые кошельки ЕС и национальные цифровые ID).

– Рост числа атак на централизованные базы пользователей.

– Переход в сторону Web3 и децентрализованных приложений.

На этом фоне концепции вроде self-sovereign identity platform on blockchain вдруг получили не только идеологический, но и чисто практический смысл: пользователи меньше делятся персональными данными, бизнес снимает с себя часть рисков, а верификация становится переносимой между платформами.

—

3. Базовые кирпичики: как это устроено технически

3.1. Идентификаторы: DIDs и адреса

В автономной оркестрации почти всегда фигурируют:

– Кошелёк / адрес в блокчейне — криптографический ключ, которым вы подписываете транзакции.

– DID (Decentralized Identifier) — человекочитаемый и независимый от конкретного блокчейна идентификатор (например, `did:ethr:0xabc…`).

DID‑методы определяют, как именно DID связывается с блокчейном и как его можно обновить или отозвать. Это даёт гибкость: один и тот же пользователь может жить сразу в нескольких сетях и приложениях.

—

3.2. Утверждения: verifiable credentials

Verifiable credentials (VC) — это цифровые “справки”:

– Кто‑то (issuer) подписывает криптографическое утверждение.

– Вы (holder) храните его в своём кошельке.

– Сервис (verifier) проверяет подпись и условия, не обязательно узнавая все детали.

Например, банк может выдать вам VC, подтверждающий прохождение KYC и AML‑проверок, а DeFi‑платформа проверит только сам факт, не видя ваши паспортные данные.

—

3.3. Оркестраторы: смарт‑контракты и агенты

Autonomous orchestration появляется, когда вы добавляете автоматические “оркестраторы”:

– Смарт‑контракты, которые хранят списки доверенных issuer’ов, уровни доступа, лимиты, политики.

– Off‑chain агенты/сервисы, которые реагируют на события (on-chain и off-chain), обновляют записи, запускают проверку атрибутов.

Примеры задач, которые можно автоматизировать:

– Автоматический offboarding сотрудника (отзыв прав в нескольких системах по одному триггеру).

– Временный доступ (разрешения истекают без ручного вмешательства).

– Комплаенс‑проверки, завязанные на сторонние источники (чёрные списки, регуляторные реестры).

—

4. Пошаговый путь: от идеи к автономной системе идентичности

4.1. Шаг 1 — Чётко сформулировать сценарий

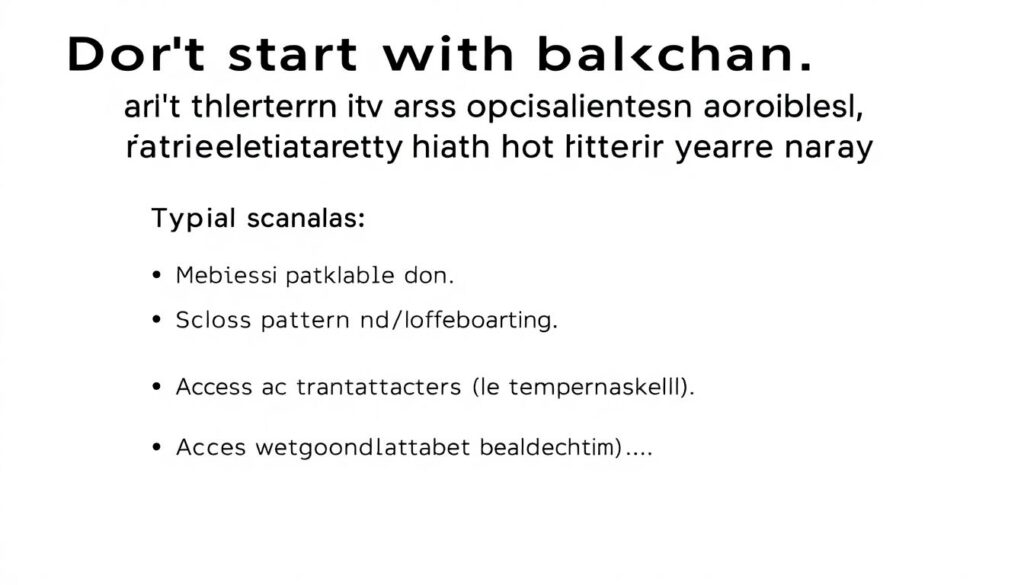

Не начинайте с блокчейна. Начните с вопроса:

> Какое конкретное решение по идентичности сейчас болит больше всего?

Типичные сценарии:

– Повторяющийся KYC у разных партнёров.

– Медленный on/offboarding персонала.

– Доступ подрядчиков и временных работников.

– Межорганизационный обмен атрибутами (банки, страховщики, финтех).

Совет для новичков: выберите один узкий сценарий, для которого можно посчитать экономию времени/денег. Это поможет отбить проект внутри компании.

—

4.2. Шаг 2 — Выбор подхода и сети

Вам нужно определиться:

– Публичный или permissioned блокчейн?

– Нужна ли совместимость с существующей Web3‑инфраструктурой?

– Какие регуляторные ограничения по хранению данных и юрисдикции?

Для больших компаний часто подходит гибрид: приватная сеть плюс якорь на публичном блокчейне для проверки целостности.

Подсказка: если вы строите enterprise blockchain identity orchestration, внимательно отнеситесь к требованиям аудита (кто, когда, какие права выдал или отозвал) и к возможностям “заморозить” или отозвать ключи при инцидентах.

—

4.3. Шаг 3 — Модель данных и политика доступа

На этом этапе вы решаете:

– Какие атрибуты становятся verifiable credentials.

– Кто имеет право их выдавать.

– Как долго они действуют и при каких условиях утрачивают силу.

– Где лежит чувствительная часть информации (обычно off‑chain).

Типичная структура:

– В блокчейне: идентификаторы, ссылки, хэши, статусы (валидно/отозвано).

– В защищённом хранилище или у держателя: реальные персональные данные.

Ошибка новичков: пытаться положить в блокчейн “всё подряд”, включая персональные данные. Это плохо и с точки зрения безопасности, и с точки зрения регуляторов. Запоминайте золотое правило: on-chain — только то, что не страшно показать всему миру (в идеале — лишь криптографические доказательства).

—

4.4. Шаг 4 — Реализация оркестраторов

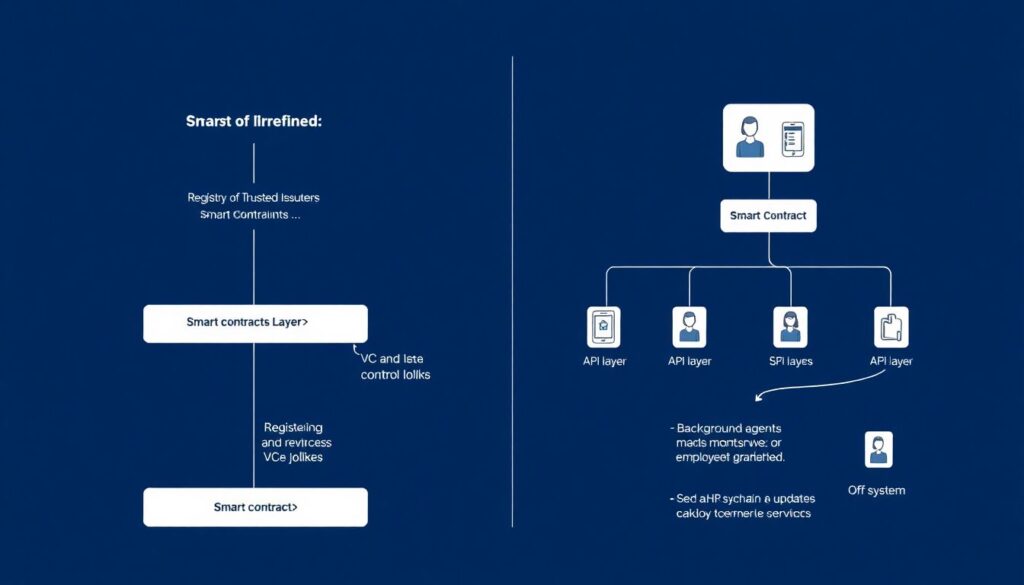

На практике это:

– Набор смарт‑контрактов:

– реестр доверенных issuer’ов;

– контракты для регистрации/отзыва VC‑ссылок;

– роли и политики доступа.

– Сервис‑слой:

– API для приложений;

– агенты, следящие за событиями (например, увольнение сотрудника в HR‑системе) и отправляющие on-chain‑обновления;

– интеграция с существующими IAM‑системами.

Здесь автономность проявляется сильнее всего: вы задаёте правила один раз, после чего цепочка событий сама приводит к нужным изменениям в правах.

—

4.5. Шаг 5 — UX и пользовательские кошельки

Технически можно построить идеальную систему, которая провалится из‑за плохого UX.

Советы для новичков:

– Не заставляйте бизнес‑пользователей думать о “приватных ключах” и “транзакциях”. Оборачивайте всё в привычный интерфейс “логина” и “подтверждения доступа”.

– Работайте с понятной терминологией: “цифровой пропуск”, “цифровой бейдж”, “электронное удостоверение”, а не “VC/DID/слот в смарт‑контракте”.

– Обеспечьте механизмы восстановления доступа (social recovery, мультиподпись, защищённые регистраторы).

—

5. Частые ошибки и подводные камни

5.1. Ошибка №1: Путать идентичность с учётной записью

Учетная запись = запись в базе конкретного сервиса.

Идентичность = набор утверждений, которые могут жить независимо от конкретной платформы.

Если вы просто “перенесли логин/пароль на блокчейн”, это не автономная оркестрация. Это просто новый реестр учёток.

—

5.2. Ошибка №2: Переоценка блокчейна, недооценка процессов

Блокчейн не решит:

– Кто в вашей организации вправе выдавать права.

– Как вы будете проверять реальность личности при первичном KYC.

– Что делать при утечке устройства или увольнении администратора.

Все эти процессы нужно описать, формализовать и только потом автоматизировать смарт‑контрактами.

—

5.3. Ошибка №3: Игнорировать масштабирование и стоимость

Сеть с высокой комиссией и низкой пропускной способностью быстро сделает вашу систему дорогой и медленной.

Чтобы не попасть в ловушку:

– Прогнозируйте максимальное число операций (выдача, отзыв, обновление прав).

– Считайте worst‑case стоимость на пике нагрузки.

– Используйте L2‑решения и rollup’ы, если нужна высокая частота операций.

—

6. Где уже сегодня используются автономные идентичности

6.1. Финансы и финтех

За последние три года:

– Появилось множество пилотов совместимого KYC: клиент проходит проверку один раз, получает VC от банка или финтех‑провайдера и повторно использует его в других сервисах.

– В ритейл‑банкинге тестируются сценарии “zero‑knowledge” проверки возраста, статуса резидентства, статуса налогоплательщика.

Часть решений предоставляется как decentralized identity as a service (DIDaaS), где провайдер берёт на себя сложность работы с блокчейном и криптографией, а банк взаимодействует через привычные API.

—

6.2. GovTech и цифровые паспорта

Многие государства тестируют:

– Цифровые версии национальных ID.

– Студенческие, водительские и профессиональные удостоверения в формате VC.

– Интеграцию с госуслугами, где гражданин может сам управлять, какие данные предъявлять.

С 2022 по 2024 годы число стран, объявивших пилоты цифровых кошельков, заметно выросло: от единичных инициатив к десяткам проектов по всему миру, от ЕС до Азии и Латинской Америки.

—

6.3. Web3 и NFT

В Web3 всё проще: там изначально цифровая идентичность строится вокруг кошелька. За три года наблюдался рост интереса к:

– Soulbound‑токенам как непродаваемым идентификаторам достижений и статусов.

– Привязке офф‑чейн репутации к он‑чейн‑адресу.

– Web3 identity management SaaS platform, где разработчики dApp могут быстро внедрить вход, репутацию и доступ на основе кошельков и VC, не разрабатывая всё с нуля.

—

7. Как новичку войти в тему без боли

7.1. Минимальный обучающий маршрут

Если вы только начинаете:

– Разберитесь с основами:

– что такое DID и verifiable credentials;

– чем они отличаются от обычных токенов.

– Протестируйте 1–2 demo‑кошелька и playground для VC.

– Посмотрите пару открытых спецификаций (W3C DID, W3C VC) — хотя бы в обзорном режиме.

—

7.2. Практический мини‑проект на 2–4 недели

Для прокачки:

1. Возьмите простой сценарий: “доступ в закрытое сообщество или корпоративный ресурс”.

2. Создайте тестовый DID, выпустите себе VC от “администратора”.

3. Напишите минимальный смарт‑контракт, который:

– хранит хэш/ссылку на ваш VC;

– пускает пользователей только при наличии валидного VC.

4. Сверху прикрутите простой веб‑интерфейс (кнопка “Войти с кошельком”).

Главная цель — почувствовать, как связаны кошелёк, VC и on-chain‑логика, а не сделать production‑решение.

—

7.3. Когда стоит брать готовую платформу

Если вы корпоративный заказчик или стартап, которому важна скорость вывода продукта, чаще разумно использовать готовые blockchain digital identity management solutions, чем собирать всё с нуля.

Обычно они дают:

– SDK и API;

– уже реализованные DID‑методы;

– dashboard для управления issuer’ами и политиками;

– интеграции с популярными блокчейнами и L2.

Так вы сможете сосредоточиться на сценариях и UX, а не на низкоуровневой криптографии.

—

8. Что дальше: горизонты на 2025–2028 годы

Судя по трендам и прогнозам, в ближайшие годы стоит ожидать:

– Стандартизации: больше совместимых кошельков и платформ, меньше “зоопарка” форматов.

– Глубокой интеграции с регуляторикой (eIDAS 2.0, цифровые кошельки граждан, отраслевые регистры).

– Ухода идентичности в “фон”: пользователи будут просто пользоваться сервисами, а автономная оркестрация прав и атрибутов будет происходить незаметно.

Главное — относиться к цифровой идентичности не как к функции “логина”, а как к распределённой системе доверия. Тогда блокчейн, смарт‑контракты и автономные агенты станут не модным словом, а полезным инструментом, который экономит время, снижает риски и открывает новые бизнес‑сценарии.