What is decentralized identity

Intuition behind the idea

Imagine logging into any service without passwords, social logins or endless KYC forms, while still giving companies everything they need for compliance. Decentralized identity — иногда её называют self‑sovereign identity — как раз про это. Ключевой принцип: данные о вас хранятся у вас, а не в чужих базах, а проверки строятся на криптографии и открытых стандартах, а не на централизованных реестрах, которые постоянно взламывают и перепродают.

Чем это отличается от классического SSO

При обычном SSO вы доверяете крупному провайдеру вроде Google или корпоративному IdP. Он видит, куда вы входите, и собирает поведенческий профиль. В модели decentralized identity роль «главного центра» исчезает: идентификаторы раздаются не только через одного игрока, а подтверждения выписывают десятки независимых организаций. Верификация строится так, что сервису не нужен доступ к «базе» — всё нужное уже в вашем кошельке.

Базовые строительные блоки

DIDs: новые идентификаторы вместо логинов

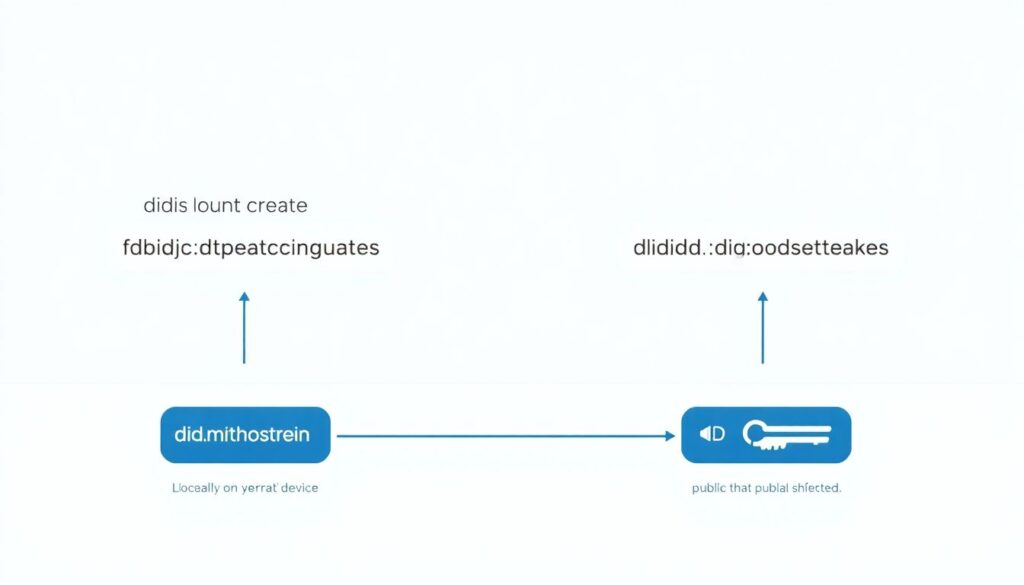

Вместо email или phone в системе используются DIDs — децентрализованные идентификаторы. Это строки вида `did:method:randomstring`, за которыми стоит криптографическая пара ключей. DID можно создать локально, без регистрации у провайдера, а публичную часть при необходимости опубликовать в реестре или на блокчейне. В результате владелец может менять устройства, обновлять ключи и отзывать старые идентификаторы без участия третьих лиц и без потери привязанных атрибутов.

Verifiable Credentials: цифровые «справки»

Verifiable Credential — это цифровой эквивалент справки, диплома или пропуска, подписанный частным ключом организации‑выдавателя. Внутри — набор утверждений: имя, роль, права доступа, возраст и так далее. При проверке сервис криптографически убеждается, что credential подписан нужным издателем и не изменён, и при этом не обязан стягивать данные из центральной базы. Многие решения реализуют selective disclosure и zero‑knowledge proofs, так что можно показать только минимально необходимую часть информации.

Цифровой кошелёк как точка управления

Третий компонент — trusted digital identity wallet service. Это приложение (мобильное, десктопное или веб‑агент), которое хранит ваши ключи и verifiable credentials, а также реализует протоколы обмена с другими участниками. В нормальной архитектуре сам провайдер кошелька не видит содержание ваших документов, а лишь обеспечивает UX и безопасное хранение ключей. От его надёжности сильно зависит реальная безопасность: дешёвый или плохо реализованный кошелёк нивелирует криптографию.

Как это работает по шагам

Путь пользователя: от регистрации до входа

Сначала пользователь устанавливает кошелёк, который генерирует криптографические ключи и один или несколько DIDs. Далее он идёт к «издателю» — банку, университету или госоргану — и проходит разовую проверку личности по классическим каналам. После этого организация выдаёт ему verifiable credential, подписанный своим ключом. Когда пользователь приходит в новый сервис, он не заполняет форму, а просто делится частью этих credentials, а проверка происходит через криптоподписи и публичные ключи издателя.

Путь организации: от базы клиентов к проверяемым атрибутам

Для организации переход к decentralized identity начинается с настройки инфраструктуры: она поднимает агент, подключает его к своей IAM‑системе и описывает схемы credentials. При выпуске документа сервер обращается к существующей CRM или HR‑системе, формирует утверждения и подписывает их. При верификации система не хранит копию credential, а только проверяет подпись и актуальность ключей. Это снижает нагрузку на helpdesk и риски утечек, хотя поначалу требует тесной интеграции с уже работающими модулями авторизации.

Кейсы из реальной практики

Корпоративная аутентификация и доступ к SaaS

Одна европейская компания внедрила decentralized identity solutions for enterprises для доступа сотрудников к внешним SaaS‑сервисам. HR‑система выдаёт сотруднику credential с его должностью и уровнем доступа. Когда тот заходит, например, в систему управления проектами, кошелёк передаёт только атрибут «роль=project_manager», а не полное досье. Провайдер SaaS доверяет подписи компании и не хранит персональные данные. Это сократило число запросов на сброс пароля и упростило офбординг за счёт мгновенного отзыва credentials.

Образование: цифровые дипломы и микрокреденшалы

Университеты и онлайн‑платформы экспериментируют с цифровыми дипломами на базе verifiable credentials. Студент получает credential за каждый курс, а затем может агрегировать их и отправлять работодателю через кошелёк. Один из консорциумов вузов использует blockchain based decentralized identity platform, чтобы гарантировать проверяемость дипломов десятилетиями. Работодатель сканирует QR‑код и видит подтверждённую запись, не общаясь напрямую с университетским порталом и не обрабатывая лишние персональные данные.

Медицина: контроль доступа к чувствительным данным

В пилотном проекте больницы и страховой компании врачи получили credentials, подтверждающие их специализацию и права доступа. При обращении к электронной карте пациента клиническая система ждёт от врача доказательства нужного уровня допуска, а не логина в домене. Пациент тоже имеет свой credential страховки и может раскрывать только данные о полисе. Это не отменяет локальные медицинские хранилища, но превращает авторизацию в гибкую модель, где полномочия кодируются в атрибутах, а не в жёстко прописанных ACL.

Выбор технологического стека

Платформы и реестры

Не каждая decentralized identity платформа обязана использовать блокчейн, но на практике distributed ledgers удобны как неизменяемый слой для публикации ключей и метаданных DID‑методов. Важно понимать, что сами персональные данные не кладут в сеть; там хранят только записи о ключах и, возможно, статусы отзыва credentials. При выборе blockchain based decentralized identity platform смотрите на стоимость транзакций, поддерживаемую юрисдикциями инфраструктуру, зрелость SDK и наличие независимых аудитов протоколов.

Провайдеры SSI и корпоративные решения

Если вы компания, логично смотреть в сторону self sovereign identity (SSI) software providers. Они поставляют готовые агенты, SDK для мобильных кошельков и серверные компоненты, а также интеграции с существующим SSO. Многие позиционируют свои продукты как decentralized identity management system for businesses: надстройку над вашими LDAP/AD и IdP, а не полную замену. При выборе провайдера важно оценить соответствие стандартам W3C, поддержку разных DID‑методов, наличие on‑premise‑варианта и прозрачность лицензирования.

Реализация: поэтапный план внедрения

Шаг 1. Анализ процессов и моделей угроз

Для начала нужно описать сценарии: онбординг сотрудников и партнёров, B2C‑регистрации, KYC, доступ к внутренним системам. На этом этапе полезно разделить «идентификацию» и «авторизацию» и понять, где verifiable credentials реально снизят трение. Одновременно проводится моделирование угроз: какие атаки актуальны — фишинг, кража устройства, компрометация издателя, манипуляция политиками доступа. Это база для выбора, какие данные включать в credentials и какие протоколы доказательств применять.

Шаг 2. Проектирование схем и выбор кошельков

Далее описываются схемы credentials: какие атрибуты, форматы, сроки действия и политика отзыва. Важно избегать избыточных полей, чтобы не увеличивать поверхность утечек. Параллельно вы выбираете trusted digital identity wallet service для пользователей и администраторов. Для потребительских сценариев критичны UX, восстановление доступа и мультиплатформенность. Для B2B‑сценариев добавляются требования к интеграции с корпоративной MDM, журналированию и поддержке аппаратных модулей безопасности.

Шаг 3. Пилот, интеграция и масштабирование

На пилоте имеет смысл ограничиться 1–2 use case: вход сотрудников в пару ключевых систем или простой сценарий KYC. На этом шаге вы подключаете агенты к действующим IdP, CRM и системам логирования. После сбора обратной связи от пользователей и службы безопасности постепенно расширяете охват. Только когда схематизация устоялась, имеет смысл выносить решения на уровень межорганизационного обмена и договариваться с партнёрами о том, какие decentralized identity solutions for enterprises будут поддерживаться обеими сторонами.

Частые ошибки и как их избежать

Технологические ловушки

Одна из типичных ошибок — класть слишком много информации в один credential, превращая его в «суперпаспорт». При утечке такого документа ущерб возрастает кратно. Ещё одна проблема — зависимость от одного DID‑метода или конкретной сети, что со временем создаёт новый «централизованный» риск. Наконец, нельзя полагаться только на криптографию и игнорировать безопасность на уровне клиента: потерянный или заражённый смартфон с кошельком становится точкой компрометации без надлежащей защиты ключей.

Организационные и правовые риски

Нередко компании пытаются внедрить decentralized identity как чисто IT‑инициативу, не подключая юристов и compliance. В результате схемы credentials конфликтуют с требованиями по минимизации данных или срокам хранения. Другая крайность — считать, что переход к новой модели автоматически решит все задачи GDPR и KYC. На практике вам всё равно придётся вести реестры согласий, описывать цепочку обработчиков и организовывать отзыв доступа. Без политики инцидент‑респонса и обучения пользователей криптография мало помогает.

Советы для новичков

Как стартовать без лишних рисков

Начинайте с узкого, но реально полезного сценария, где вы можете измерить эффект: снижение числа сбросов пароля, сокращение времени онбординга или уменьшение хранимых персональных данных. Выбирайте решения, которые используют открытые стандарты и не блокируют вас у одного вендора. Для тестов можно использовать песочницы от self sovereign identity (SSI) software providers, не затрагивая продуктивные данные. И сразу заложите процедуру восстановления доступа к кошельку, иначе пользователи быстро начнут саботировать систему.

Когда технология действительно оправдана

Decentralized identity особенно уместна там, где вам нужно доверять атрибутам из внешних источников, а не только своим базам: партнёрские сети, мульти‑тенантные экосистемы, отраслевые консорциумы. Если вы — маленький сервис с простой регистрацией по email, выгода может быть минимальной, а сложность — высокой. Но по мере роста числа интеграций и регуляторных требований выгоднее один раз выстроить общую модель, чем поддерживать десятки хрупких мостов между разрозненными системами идентификации и авторизации.